Mirovinger

Администрация

- Сообщения

- 23,350

- Решения

- 80

- Реакции

- 58,270

- Баллы

- 33,475

Предыстория, про уязвимость в Exim стало известно ещё 5-6 июня (

Чуть позже исправленная версия появилась и в репозиториях OC и для обновления Exim достаточно выполнить пару команд взависимости от OC.

Для самостоятельного обновления в CentOS, по ssh выполните:

Для самостоятельного обновления в Debian/Ubuntu, по ssh выполните:

Так вот кто занимается самостоятельно администрированием и следит за всем, уже заранее обновились и привели в актуальное состояние софт, но есть и те, кто просто устанавливают и беззаботно работают, даже не подозревая, что могут быть последствия.

А теперь о последствиях, вчера днём ко мне обратился человек с на первый взгляд простой проблемой, ошибки в админке свидетельствовали, что проблемой может быть простое переполнение временного каталога.

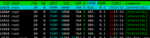

Но, при детальном рассмотрении, места было предостаточно, однако была выявлена аномальная нагрузка на процессор и подозрительные процессы при просмотре в htop.

Так как с таким я столкнулся впервые, пришлось воспользоваться поиском и это дало свои результаты, как оказалось это разновидность майнера, похожие случаи и способы лечения была найдены на китайских сайтах, но в нашем случае это оказалась уже модифицированная версия и распространяется по новому принципу и способом.

Что же, пришлось уделить время и проанализировать ситуацию, по прошествии какого-то времени и результату анализа был написал bash скрипт и проблему удалось решить самостоятельно.

Конечно же Вы скажете, что здесь должно быть описание, что как делалось и на основании чего, но я решил не делать этого, так как заглянув утром на Хабр, увидел -

Так же кто захочет и не поленится почитать это всё, может найти там скрипты как для обновления, так и для решения самой проблемы с удалением майнера, но надеюсь Вас не затронет данная проблема, если Вы вовремя обновляетесь или следите за безопасностью своего сервера.

На этом я вынужден завершить свой маленький пост, добра всем и не попадать в такие ситуации, как человек выше, хотя никто не застрахован.

У Вас недостаточно прав для просмотра ссылок.

Вход или Регистрация

,

У Вас недостаточно прав для просмотра ссылок.

Вход или Регистрация

), там же прилагаются и патчи для исправления данной уязвимости.Чуть позже исправленная версия появилась и в репозиториях OC и для обновления Exim достаточно выполнить пару команд взависимости от OC.

Для самостоятельного обновления в CentOS, по ssh выполните:

Код:

yum update exim -y

service exim restart

Код:

apt-get update

apt install exim4 -y

service exim4 restartТак вот кто занимается самостоятельно администрированием и следит за всем, уже заранее обновились и привели в актуальное состояние софт, но есть и те, кто просто устанавливают и беззаботно работают, даже не подозревая, что могут быть последствия.

А теперь о последствиях, вчера днём ко мне обратился человек с на первый взгляд простой проблемой, ошибки в админке свидетельствовали, что проблемой может быть простое переполнение временного каталога.

Но, при детальном рассмотрении, места было предостаточно, однако была выявлена аномальная нагрузка на процессор и подозрительные процессы при просмотре в htop.

Так как с таким я столкнулся впервые, пришлось воспользоваться поиском и это дало свои результаты, как оказалось это разновидность майнера, похожие случаи и способы лечения была найдены на китайских сайтах, но в нашем случае это оказалась уже модифицированная версия и распространяется по новому принципу и способом.

Что же, пришлось уделить время и проанализировать ситуацию, по прошествии какого-то времени и результату анализа был написал bash скрипт и проблему удалось решить самостоятельно.

Конечно же Вы скажете, что здесь должно быть описание, что как делалось и на основании чего, но я решил не делать этого, так как заглянув утром на Хабр, увидел -

У Вас недостаточно прав для просмотра ссылок.

Вход или Регистрация

, что проблема -

У Вас недостаточно прав для просмотра ссылок.

Вход или Регистрация

более глобальная и было затронуто достаточно серверов.Так же кто захочет и не поленится почитать это всё, может найти там скрипты как для обновления, так и для решения самой проблемы с удалением майнера, но надеюсь Вас не затронет данная проблема, если Вы вовремя обновляетесь или следите за безопасностью своего сервера.

На этом я вынужден завершить свой маленький пост, добра всем и не попадать в такие ситуации, как человек выше, хотя никто не застрахован.