@johnz, там сейчас какая схема.

Форум работает пассивно не в Under Attack режиме

здравствуйте.

я тоже столкнулся с ДДОС-ом и если можно у меня к вам несколько вопросов.

у меня система весьма "детская" - сайт на домашнем сервере, подключенном по весьма "быстрому" гигабитному каналу и вся эта кухня работает через CloudFlare (такое решение было исторически, в связи со специфичностью контента, то есть как метод сокрытия айпи сервера и борьбой с роскомнадзором много лет тому). тарифный план бесплатный и тратить даже 20 баксов до недавнего времени не было никакой надобности, да и вообще проект не коммерческий...

и здесь кроется один основной как по мне нюанс - я не могу отключить вовсе CloudFlare и заняться фильтрацией у себя средствами линукса, iptables, сриптов анализаторов логов, "отключением азии" и т.д. (хотя опыт есть и немалый, и я бы справился, если бы не забили канал).

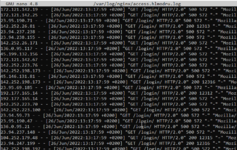

так вот, с месяц тому я тоже столкнулся с ДДОСом и мне какое-то время удавалось с ним справляться подтюнивая сервер и роутер, настраивая кеширование и т.д.. но они все время поднимают поток и вот что интересно - огромное кол-во ботов все же прорывается хотя на CloudFlare включен режим "under attack". и в конце-концов сначала они уложили весьма мощный, современный роутер (с двумя гигами ОЗУ и 4мя ядрами. банально закончилась память на conntrack, а отключить его я не могу, потому как на линке еще и домашние уст-ва и нужен NAT) и сейчас, как я понимаю, уже подбираются к укладыванию линка (у меня уже 8 процессов nginx отвечают за кеширование, что заметно напрягают 14-ядерный зеон хасвелл).

и вот здесь первый вопрос - мне вообще поможет как-то платный тариф CloudFlare? дело в том, что бесплатный не помогает вообще - ява-скрипт защита работает но огромное кол-во ботов все же тупо долбят в корень сервера). исходя из вашего опыта как вы считаете, отличаеются ли платные тарифы в плане защиты от ддос? или может быть стоит забить на CloudFlare и заняться поиском нормального антиддос-решения?

и второй вопрос - вы писали что как-то фильтруете в панели CloudFlare ботов. я у себя такой функции не нашел, это из-за бесплатного тарифа? или просто плохо искал?

буду весьма признателен за ответ. спасибо..))

upd:

один вопрос снимается частично - я такки нашел в панели управления CloudFlare возможность блокировать по айпи и множеству иных параметров. это конечно мне наука: век живи - век учись. но почему он так неочевидно называется, блин - WAF??!! неужели нельзя было раскрыть эту аббревиатуру..))

в общем теперь стал иной вопрос - как автоматизировать добавление айпи? я понимаю что есть апи, наверняка какие-то инструменты и т.п. возможно даже что-то готовое есть, что бы не изучать гору документации, а так сказать сразу в бой? подскажите пожалуйста если в курсе.

upd:

на данный момент вроде бы удалось побороть банальным rate limit-ом на стороне Cloudflare. всего-то нужно было внимательно пройтись по интерфейсу cloudflare и чуток покумекать...

но все равно остались некоторые вопросы, например почему огромное кол-во ботов проходит через JS-проверки ихнего фильтра. или вот, например, включил принудительно "юзать капчу" вместо JS-проверки, поставил максимальный уровень безопасноти и... и все равно не вижу никакой капчи, да и в логах везде JS Challenge, которое боты проходят без труда...